Phemedrone Stealer利用Windows Defender SmartScreen的漏洞

关键要点

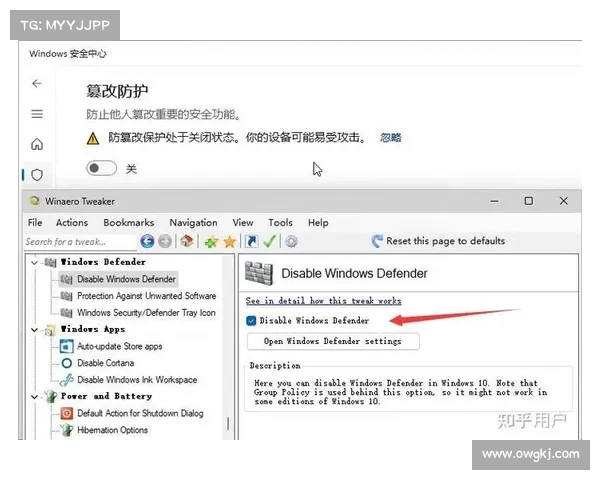

最近爆发攻击利用了已修补的Windows Defender SmartScreen绕过漏洞CVE202336025。新型Phemedrone Stealer恶意软件瞄准多个基于Chromium的浏览器和应用程序。攻击者利用恶意的Internet快捷方式文件来进行初始入侵。该恶意软件旨在窃取地理位置信息、操作系统细节和其他遥测数据。根据The Register的报告,攻击利用了已修补的Windows Defender SmartScreen的绕过漏洞CVE202336025,旨在传播新型的Phemedrone Stealer恶意软件。

Trend Micro的报告显示,Phemedrone目标针对多种基于Chromium的浏览器和应用程序,包括Google Authenticator、Microsoft Authenticator、LastPass、NordPass、KeePass和Duo Mobile,意在窃取地理位置信息、操作系统细节及其他遥测数据。初始妥协通过下载恶意的Internet快捷方式文件得到实现,这些文件在下载后会触发脚本执行,阻止SmartScreen向用户发出攻击警告。

“Microsoft Windows Defender SmartScreen 应该在执行来自不可信来源的url 文件之前警告用户提供安全提示。然而,攻击者通过使用cpl文件作为恶意载荷传递机制的一部分,伪造了Windows快捷方式url文件,以规避SmartScreen的保护提示,”研究人员表示。此外,他们指出,这些各种技术也被信息窃取恶意软件所利用,以绕过检测。

推特twitter加速器关键措施描述提高安全意识用户应提高对未知来源文件的警惕。定期更新安全软件确保Windows Defender和其他安全软件保持最新。小心处理快捷方式文件不要随意下载和打开快捷方式文件。

推特twitter加速器关键措施描述提高安全意识用户应提高对未知来源文件的警惕。定期更新安全软件确保Windows Defender和其他安全软件保持最新。小心处理快捷方式文件不要随意下载和打开快捷方式文件。这种攻击方式表明,恶意软件不断进化,使用各种技术来避开安全检测,用户在网络安全方面需要保持高度警惕。